티스토리 뷰

안랩은 랜섬웨어의 일종인 ‘CryptXXX(크립트엑스엑스엑스) 2.x’버전에 의해 암호화된 문서를 복구할 수 있는 복구툴을 자사의 ‘안랩 랜섬웨어 보안센터’에서 무료로 제공한다.

복구 가능한 파일형식은 hwp, doc, ppt, xls, jpg, gif, bmp, avi, mp4 등 75(*)개이다. 안랩은 현재 크립트엑스엑스엑스 2.x 버전에 의해 암호화된 파일에 대한 복구 툴을 제공하고 있다. 특히, 국내 사용자들이 많이 사용하고 있으나 기존 복구 툴이 지원하지 않는 한글 파일(HWP)의 복구도 가능하다는 점이 주목할만하다.

*복구 가능한 파일형식: CHM, AI, HWP, PDB, PDF, RTF, HTM, HTML, PHP, XML, DWG, PS, WSF, KEY, CSR, CRT, WAV, MP3, OGG, WMA, WMV, AVI, ASF, MP4, MOV, MID, MPG, FLV, PNG, GIF, BMP, TIF, JPG, JPEG, ZIP, RAR, BZ2, 7Z, GZ, JAR, APK, TGZ, ODS, DOC, DOT, PPT, POT, PPS, XLS, XLT, DOCX, DOCM, DOTX, DOTM, PPTX, PPTM, POTM, POTX, PPSM, XLSX, XLSB, XLSM, XLTM, XLTX, EPS, ISO, SQLITE3, MDB, MSI, APP, FDB, ACCDB, SLN, CLASS, VCXPROJ

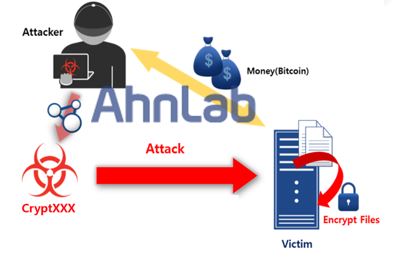

CryptXXX 랜섬웨어는 정상 파일을 암호화한 후 “.crypt” 확장자로 변경하여 사용자에게 비트코인을 요구하는 랜섬웨어다. 해당 랜섬웨어는 현재까지 버전 1.x, 2.x, 3.x 세 가지 형태가 알려져 있으며, 이번에 발표한 안랩의 복구 툴은 2.x버전에 의해 암호화된 파일만 복구 가능하다.

아래 안랩의 홈페이지 게시글

최근 ‘크립트엑스엑스엑스 랜섬웨어’가 대량 유포되면서 피해 사례가 늘어나고 있다. 크립트엑스엑스엑스의 특징은 기존 랜섬웨어와 달리 실행 파일(EXE) 형태가 아닌 동적 링크 라이브러리(DLL) 형태로 유포되고 있다는 점이다. DLL 형태로의 유포는 정상적인 프로세스와 함께 동작하는 구조여서 감염 사실을 알아차리기조차 어렵다.

이 글에서는 크립트엑스엑스엑스의 동작 방식과 주요 기능 등 자세한 분석 내용을 소개한다. 또한 안랩은 이러한 분석을 바탕으로 현재 일부 버전(CryptXXX 2.x 버전)에 대한 원본 파일 복구 툴도 제공하고 있다.

▶관련 콘텐츠: 안랩, CryptXXX 암호화 비밀과 복구 툴 공개

크립트엑스엑스엑스 랜섬웨어(진단명: Trojan/Win32.CryptXXX, 이하 크립트엑스엑스엑스)는 컴퓨터에 있는 파일을 암호화한 뒤 '.crypt' 확장자로 변경하여 사용자에게 비트코인을 요구하는 랜섬웨어다. [그림 1]은 크립트엑스엑스엑스의 동작 방식이다.

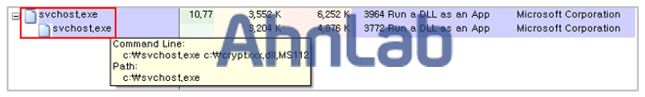

크립트엑스엑스엑스의 경우 다른 랜섬웨어와의 차이점은 DLL(동적 링크 라이브러리, Dynamic Linking Library)로 동작한다는 점이다. 크립트엑스엑스엑스는 정상 rundll32.exe를 악성 DLL이 있는 경로에 svchost.exe로 이름을 바꾸어 복사한 뒤 악성 DLL의 내보내기(Export) 함수를 인자값으로 호출하여 동작한다.

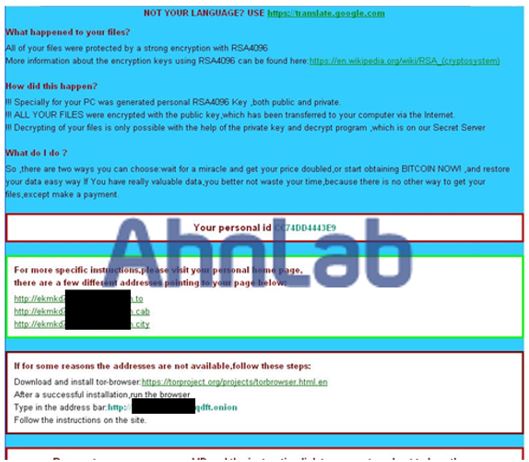

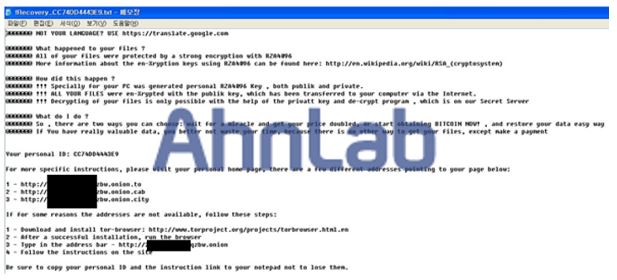

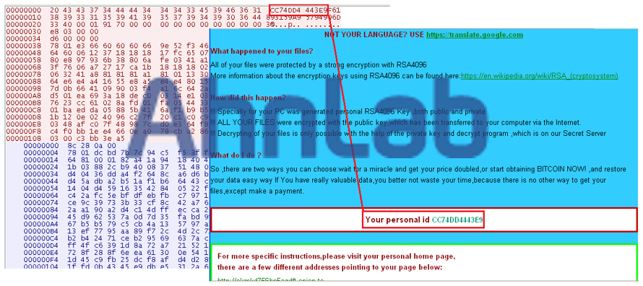

이 악성코드는 피해자의 컴퓨터를 감염시킬 때 '!Recovery_사용자ID.txt', '!Recovery_사용자ID.html', '!Recovery_사용자ID.bmp' 형식의 파일을 생성하며 내용은 [그림 3], [그림 4]]와 같다.

크립트엑스엑스엑스 주요 기능

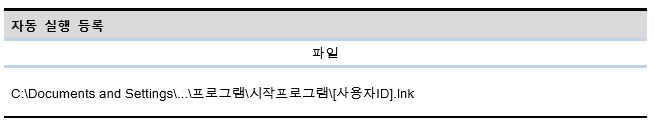

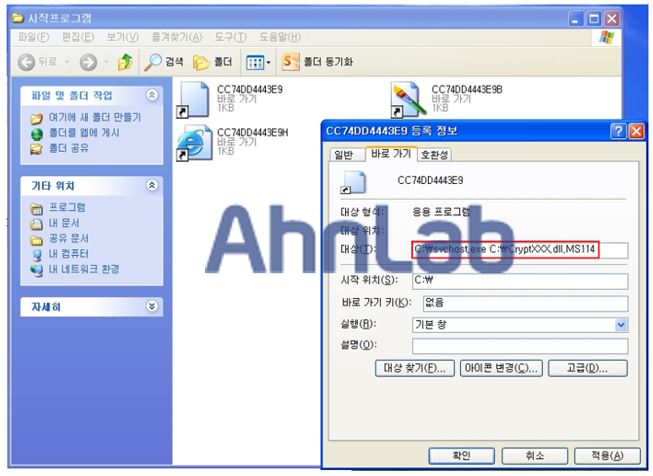

자동 실행 등록

크립트엑스엑스엑스는 [표 1]과 같이 시작프로그램에 바로가기 링크파일을 생성한다. [그림 5]에서 알 수 있듯이 해당 링크 파일에 의해 실행되는 파일은 크립트엑스엑스엑스이며, 'MS114'라는 이름의 함수를 호출하는 기능을 한다.

C&C 통신

크립트엑스엑스엑스는 파일을 암호화하기 전, C&C에 악성코드가 생성한 사용자 ID를 전송한다.

악성 DLL 내부에 암호화된 C&C는 2개이며, 첫 번째 IP에 접속이 되지 않았을 경우 두 번째 IP로 연결된다.

- 144.7*.82.1*:443

- 93.1**.187.6*:443

C&C 접속 여부와 관계없이 패킷을 전송한 후에는 파일 암호화가 진행된다.

파일 암호화 대상

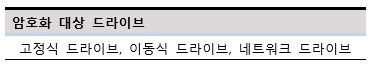

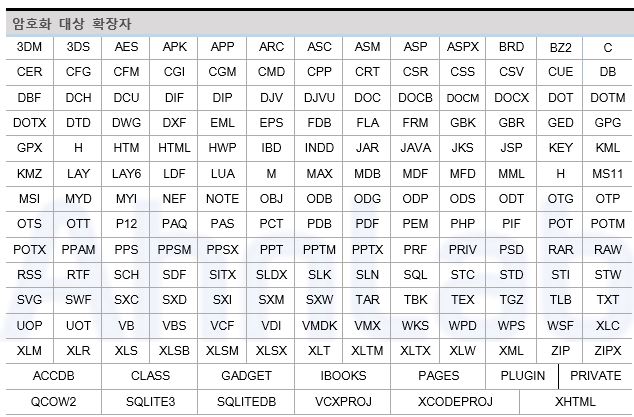

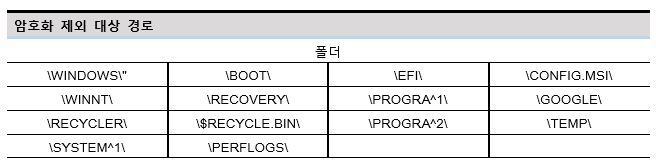

분석된 크립트엑스엑스엑스로부터 확인된 암호화 대상은 [표 2]와 같다.

Z:\ 부터 A:\ 까지 마운트된 모든 드라이브 중, 다음의 암호화 대상 드라이브만 감염이 진행된다.

[표 3] 암호화 대상 확장자

암호화된 환경

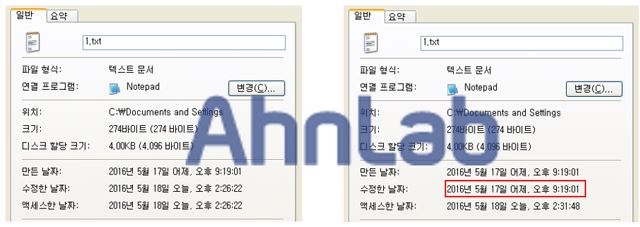

크립트엑스엑스엑스는 암호화가 완료된 파일의 수정한 날짜와 시간 정보를 백업된 원본의 수정한 날짜로 변경한다.

[그림 7]에서 붉은색 박스로 표현한 부분의 데이터(A4 80 BC 4B 36 B0 D1 01)는 SetFileTime API를 사용하여 백업된 원본의 수정한 날짜로 변경된다.

이때 시간 정보가 변경된 파일은 MoveFileW API를 사용하여 [원본 파일명].crypt로 확장자가 변경된다.

그리고 암호화된 파일이 있는 경로마다 결제 안내 파일들을 생성한다.

앞서 언급했듯이 SetFileTime API를 이용하여 [그림 11]에 있는 붉은색 박스에 있는 데이터(00 00 00 00 71 37 00 00)는 1601년 3월 12일 월요일 10시 17분 27초로 변경된다.

[그림 12] 결제 안내 파일의 시간 정보 변경 전(좌) 및 변경 후(우)

생성한 결제 안내 파일의 시간 정보를 [그림 12]와 같이 변경한다. 암호화가 완료되면 [그림 13]과 같은 화면을 띄우고 스크린이 잠기게 하여 사용자가 어떠한 동작도 할 수 없게 한다.

크립트엑스엑스엑스는 일반적으로 웹사이트 다운로드 등으로 유포되는 경우가 많다. 따라서 사용자는 출처를 알 수 없는 메일에 첨부된 파일의 실행이나 불필요한 사이트 접근을 삼가는 등의 주의가 필요하다.

해당 악성코드 감염을 막기 위해서는 항상 윈도우 보안 패치 및 V3 백신 프로그램을 최신 업데이트 상태로 유지하는 것이 필요하다.

안랩은 원본 파일을 복구하는 툴을 랜섬웨어 보안센터를 통해 무료로 제공하고 있다.

'Old > Tip' 카테고리의 다른 글

| Windows 10 설치후 한글 입력이 되지 않는다면? (0) | 2016.07.08 |

|---|---|

| 농촌진흥청에서 알려주는 감자 보관법 (0) | 2016.06.16 |

| 웹 개발을 위한 Atom 패키지, Atom Packages for Web Developers (0) | 2016.05.02 |

| DSM 6.0 에서 SSH:Telnet root 권한 로그인 방법 (0) | 2016.04.20 |

| Mac OS X 에서 R, RStudio 설치 (0) | 2016.04.11 |

- Total

- Today

- Yesterday

- ipad

- matlab

- 양현종

- 농촌 진흥청

- OS X

- 임준혁

- 태풍

- unconstrained

- 기아타이거즈

- 박정수

- 2016프로야구

- 프로야구

- IOS

- 아이폰

- 새누리당

- KIA

- 아이패드

- 바이리뷰

- 대전

- optimization

- 프로축구

- latex

- 2016 프로야구

- 스팸

- 수학

- 기상청

- 국토교통부

- iPhone

- 기아 야구

- kia타이거즈

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |